Disponibles en tant que périphériques ou sous forme d’applications logicielles, les systèmes de détection des intrusions (IDS) permettent de réaliser la surveillance d’un réseau afin de détecter toute activité malveillante ou violation de politiques.

nnnnEn règle générale, ces violations et activités sont signalées ou recueillies de manière centralisée par un système de gestion de l’information et des événements de sécurité. Certains systèmes IDS sont capables d’intervenir dès le moment où une intrusion est détectée. On les qualifiera alors de systèmes de prévention des intrusions (IPS).

nnnnDifférents types de systèmes IDS

nnnnDes logiciels antivirus aux systèmes de surveillance multiniveau capables de suivre le trafic sur l’ensemble d’un réseau, il existe une multitude de systèmes IDS. Parmi les différentes classifications de systèmes IDS, on retrouvera :

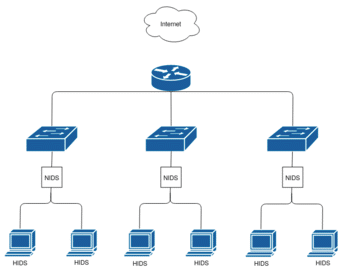

nnnn- Le système de détection des intrusions réseaux (NIDS), capable d’analyser le trafic réseau entrant.

- Le système de détection des intrusions hôtes (HIDS), capable de surveiller les fichiers sensibles du système d’exploitation.

Il existe également différentes méthodologies de détection au sein de ces systèmes.

nnnnAinsi, les systèmes de détection des intrusions sont le plus souvent classifiés en deux catégories, l’une regroupe les systèmes de détection par signatures, l’autre, les systèmes de détection par anomalies :

nnnn- Détection par signatures : les systèmes de détection des intrusions par signatures localisent de potentielles menaces en recherchant des comportements spécifiques, tels que des séquences d’octets au sein du trafic réseau ou des séquences d’instructions malveillantes connues, utilisées par un logiciel malveillant. Cette terminologie provient des logiciels antivirus, faisant référence à ces comportements détectés en tant que « signatures ». Bien que ces systèmes soient capables de facilement détecter des attaques connues, il leur est impossible de détecter de nouvelles attaques, pour lesquelles aucun modèle n’est connu.

- Détection par anomalies : doté d’une technologie plus récente afin de faire face à la multiplication des logiciels malveillants, ce système a été conçu pour détecter des attaques inconnues et s’adapter à celles-ci. Cette méthode s’appuie sur l’apprentissage automatique afin de créer un modèle précis d’activité sûre, utilisé ensuite en comparaison avec de nouveaux comportements. Cette approche permet de détecter des attaques autrefois inconnues. En revanche, des faux positifs peuvent parfois être générés : une activité inconnue qualifiée de légitime pourra alors être accidentellement classée en tant qu’activité malveillante.

IDS : utilisation au sein des réseaux

nnnnPlacé à un point stratégique ou à différents points au sein d’un réseau afin de surveiller le trafic à destination et en provenance de l’ensemble des périphériques d’un réseau, un système IDS analysera le trafic passant avant de le faire correspondre au trafic transmis sur les sous-réseaux, vers la bibliothèque d’attaques connues. Une fois une attaque identifiée ou un comportement anormal décelé, l’administrateur sera alerté.

nnnnTechniques de piratage

nnnnEn se tenant aux faits des techniques disponibles sur lesquelles s’appuient les cybercriminels afin d’ouvrir une brèche au sein d’un réseau sécurisé, les équipes informatiques seront en mesure de comprendre la façon dont les systèmes IDS peuvent être configurés afin de ne manquer aucune menace. Voici quelques-unes de ces techniques :

nnnn- Fragmentation : en envoyant des paquets fragmentés, les attaquants sont capables de passer complètement inaperçus, contournant ainsi la détection de l’attaque par signature réalisée par le système.

- Éviter les emplacements par défaut : le port que le protocole utilise n’indique pas toujours de détails quant au protocole transporté. Si la personne malveillante a reconfiguré le protocole de telle sorte que ce dernier utilise un port différent, il se peut que le système IDS ne soit pas en mesure de détecter la présence d’un cheval de Troie.

- Coordonner des attaques à faible bande passante : les cybercriminels, en organisant une analyse entre plusieurs attaquants ou en attribuant différents ports ou hôtes à différents attaquants compliquent la tâche du système IDS, rendant le fait de relier les paquets capturés et de comprendre qu’une analyse réseau en cours est bien plus complexe.

- Générer une attaque par proxy ou usurpation d’adresse : les cybercriminels sont capables de masquer la source de l’attaque en tirant parti de serveurs proxy peu sécurisés ou mal configurés afin de renvoyer une attaque. Une source usurpée et renvoyée par un serveur rend la détection de l’attaque extrêmement difficile.

- Modifier un modèle d’attaque : les systèmes IDS s’appuient sur la correspondance des modèles pour détecter des attaques. En modifiant l’architecture d’une attaque, les cybercriminels sont capables d’éviter la détection.

Raisons de l’importance de tels systèmes

nnnnLes environnements modernes d’entreprise en réseau obligent les utilisateurs à mettre en œuvre un haut niveau de sécurité afin de garantir la sûreté et la fiabilité des échanges d’informations entre entreprises.

nnnnUn système de détection des intrusions agit en tant que technologie adaptable préservant la sécurité des systèmes, dans l’éventualité d’une défaillance des technologies classiques.

nnnnLes cyberattaques deviendront de plus en plus sophistiquées dans les années à venir : il est donc important d’adapter les technologies de protection aux menaces.

nnnn

Source : extrait de Présentation du système de détection des intrusions | Barracuda Networks

n